Onde os computadores perdem suas almas

A intenção de países desenvolvidos em enviar computadores para regiões pobres é que eles sejam de algum benefício para a população, mas infelizmente nem sempre este é o caso: muitas vezes, eles simplesmente são abandonados, até servirem como fonte de metais para revenda.

O New York Times fez uma série de fotos

sobre o que eles chamam de "cemitério global para computadores mortos". É uma vala enorme de partes elétricas em Gana, na África, com pilhas onde os habitantes locais procuram por metais como cobre, bronze, alumínio e zinco para revender. Além dos problemas de se trabalhar em um lixão, o "cemitério" ainda tem alta concentração de componentes químicos tóxicos como chumbo, cádmio e PCB.

sobre o que eles chamam de "cemitério global para computadores mortos". É uma vala enorme de partes elétricas em Gana, na África, com pilhas onde os habitantes locais procuram por metais como cobre, bronze, alumínio e zinco para revender. Além dos problemas de se trabalhar em um lixão, o "cemitério" ainda tem alta concentração de componentes químicos tóxicos como chumbo, cádmio e PCB.A Infratec recomenda ver todas as 16 fotos, com mais detalhes sobre o assunto, e ver como o que era para ser um presente pode afetar uma população de forma completamente imprevista.

Link Para as fotos no New York Times

Font GIZMODO brasil

Exponha sua opinião, e comente a postagem. Abraço amigos!

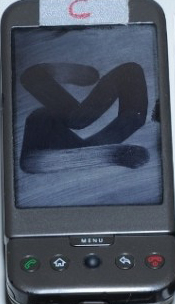

Marcas dos dedos na tela do celular podem expor senhas de usuários

As marcas de dedos deixadas nas telas dos celulares sensíveis ao toque podem ser usadas para capturar dados dos usuários, segundo um estudo publicado pela Universidade da Pensilvânia.

De acordo com o texto, as manchas de óleo deixadas pela pele humana na tela podem indicar as áreas mais usadas e a ordem em que foram tocadas.

Usando fotografias feitas em condições ideais (de iluminação e ângulo da câmera) com aumento no contraste, os pesquisadores foram capazes de adivinhar a senha padrão para telefones que roda o sistema operacional Android em 68% das tentativas – o padrão foi identificado pelo menos parcialmente em 92% dos testes nessas condições. Foram usados no estudo os modelos HTC G1 e Nexus One.

Usando fotografias feitas em condições ideais (de iluminação e ângulo da câmera) com aumento no contraste, os pesquisadores foram capazes de adivinhar a senha padrão para telefones que roda o sistema operacional Android em 68% das tentativas – o padrão foi identificado pelo menos parcialmente em 92% dos testes nessas condições. Foram usados no estudo os modelos HTC G1 e Nexus One.

No experimento com piores condições, com fotografias de ângulos piores, os padrões de senhas foram identificados parcialmente em 37% das vezes e totalmente em 14%. Na análise, os pesquisadores identificaram que tentar limpar a sujeira da tela na roupa, por exemplo, não elimina as marcas que entregam as senhas.

É isso ai...fique de olho! até a proxima amigos!

Font G1 Tecnologia

Hacker faz caixas eletrônicos 'cuspirem' dinheiro remotamente

Os equipamentos também podem ser abertos com chaves comuns. Especialista demonstrou as vulnerabilidades em Las Vegas, na Black Hat.

Os equipamentos também podem ser abertos com chaves comuns. Especialista demonstrou as vulnerabilidades em Las Vegas, na Black Hat.

O pesquisador também demonstrou um problema em caixas da Triton Systems. Ele conseguiu ac

essar as partes internas do equipamento usando uma chave padrão que pode ser facilmente comprada. Com isso, foi possível conectar um dispositivo USB e instalar um software malicioso no caixa eletrônico, capaz de roubar dados de cartões, senhas, e, claro, roubar o dinheiro. A Federação Brasileira de Bancos (Febraban) informou que desconhece a existência de caixas eletrônicas dessas marcas no mercado brasileiro.

essar as partes internas do equipamento usando uma chave padrão que pode ser facilmente comprada. Com isso, foi possível conectar um dispositivo USB e instalar um software malicioso no caixa eletrônico, capaz de roubar dados de cartões, senhas, e, claro, roubar o dinheiro. A Federação Brasileira de Bancos (Febraban) informou que desconhece a existência de caixas eletrônicas dessas marcas no mercado brasileiro.'Dillinger'

Apesar de nenhum detalhe técnico ter sido publicado, a demonstração de Jack foi cancelada na conferência Black Hat do ano passado porque as brechas ainda não haviam sido corrigidas.

Para realizar os ataques, o especialista criou um programa chamado Dillinger – nomeado em homenagem ao famoso ladrão de bancos dos Estados Unidos da década de 30. Jack também colocou adesivos sobre as marcas dos caixas eletrônicos com o intuito de não revelar os fabricantes. Mas a audiência conseguiu facilmente identificar a marca da Tranax piscando na tela. A Triton revelou que era a fabricante do outro equipamento.

Segundo o especialista, um criminoso pode ser capaz de discar números de telefone aleatoriamente – uma prática conhecida como “war dialing” – para encontrar caixas eletrônicos, bem como varrer os IPs da internet. Ele disse que os caixas eletrônicos “atendem” as chamadas e as solicitações da rede de uma maneira específica, permitindo que hackers identifiquem um equipamento vulnerável.

Embora apenas duas fabricantes tenham sido envolvidas na demonstração, Jack informou que não é difícil encontrar outras falhas semelhantes. “O simples fato é que as empresas que fabricam esses equipamentos não são a Microsoft. Elas não têm 10 anos de ataques contínuos contra elas”, disse o pesquisador de segurança para a audiência de sua apresentação. No início do ano passado, um vírus foi encontrado em caixas eletrônicos da Diebold, que é líder no mercado nacional. A praga tentava interferir com transferências bancárias americanas, ucranianas e russas. Não há registro desses ataques no Brasil; aqui, criminosos usam um dispositivo chamado Robocop para transmitir dados roubados via rede sem fio.

Font G1 Tecnologia

É isso ai amigos até a próxima! Participem com seus comentários!