É sempre bom verificar a temperatura do computador. Muitos problemas podem acontecer devido a um superaquecimento despercebido e informações podem ser perdidas e seu hardware danificado. Além disso, um computador muito quente pode indicar a necessidade de uma boa manutenção.

O Core Temp serve justamente para ajudar a monitorar essa temperatura. Ele mede e avisa a temperatura do núcleo do processador, ou dos vários núcleos do processador, no caso de sistemas com Core 2, Core 2 Duo, Core 2 Quad, e similares.

Ufa! Que calor!!! O programa é leve e não requer instalação. Basta acessá-lo diretamente e ele imediatamente avisa a temperatura do processador. Ele é compatível com todos os processadores Intel Core e Core 2, além da linha Athlon64 da AMD, além dos processadores Celeron, Pentium e Xeon da Intel e Phenon, Turion e Sempron da AMD.

O programa é leve e não requer instalação. Basta acessá-lo diretamente e ele imediatamente avisa a temperatura do processador. Ele é compatível com todos os processadores Intel Core e Core 2, além da linha Athlon64 da AMD, além dos processadores Celeron, Pentium e Xeon da Intel e Phenon, Turion e Sempron da AMD.

Verifique a temperatura da sua máquina.

O Core Temp funciona lendo as informações digitais de temperatura registradas no próprio processador, disponíveis para qualquer programa conseguir ler. Ele não requer nenhum outro programa ou processo que dependa da placa-mãe, nem qualquer outro hardware, disponibilizando assim a temperatura correta, sem distorções.

Do início ao fim

O programa oferece opções de inicializar com o Windows, podendo monitorar a temperatura desde o começo, além de deixar um ícone na área de notificação com a temperatura atual. Para quem quiser, ele ainda mostra a temperatura em Farenheit e customiza as cores.

Use o Core Temp para monitorar a temperatura do PC

Uma outra opção útil dele é configurar um sistema de desligamento automático, caso o processador atinja temperaturas muito altas.

Porém, quando isso acontece, você não tem tempo de salvar nada do que está fazendo e corre o risco, também, de danificar o hardware.

Aqui, ao configurar o desligamento automático, você recebe um aviso - o que lhe dá tempo de salvar seus projetos em andamento - antes que ele apague cada software e você tenha que esperar um tempo determinado até o resfriamento do computador. Portanto não deixe de ativar esta importante funcionalidade para a "saúde" da sua máquina.

DOWNLOAD

Até a proxima meus caros! Duvidas??? Utilize comentários ou o fórum do blog!

font baixaki.com.br

Fique sempre de olho na temperatura do seu computador para ele não fritar!

Será que alguém está mexendo no seu laptop? O Lock it Tight te conta!

Daí, para saber tudo o que está rolando no seu computador mesmo sem estar perto dele, é só acessar este site aqui de qualquer outra máquina. Faça o login e clique em "my devices". Nessa tela, você pode visualizar todas as suas máquinas com o programa instalado. Na aba "settings" é possível personalizar as configurações, o tempo de intervalo entre os relatórios e marcar ou desmarcar as funções de vigilância.

Entre em "locations" para ver em que local exato do mapa está o seu aparelho, em Screens para visualizar os screenshots tirados pelo programa ou em "camera", para acessar fotos feitas via Webcam e ver a cara de quem esta usando seu computador. Nós testamos o Lock It Tight, que funcionou direitinho, com exceção do relatório de posicionamento, que indicou um endereço totalmente diferente e bem longe de onde estamos.

Gostou? Acesse o link e teste você também o programa.

Dúvidas???? Utilize o fórum!

Font Olhar Digital

Conectado mesmo após a morte?

O equipamento funciona através de paineis solares e possui uma conexão bluetooth pela qual outras pessoas podem acessar os dados com um celular e adicionar comentários para que outras pessoas vejam. Para manter as informações protegidas de desconhecidos, há uma chave em forma de cruz que deve ser encaixada na frente da tumba e liberar o acesso ao bluetooth.

Tem gosto pra tudo né amigos.... fiquem a contade nos comentários! Até a próxima!

Font Olhar Digital

Acesso restrito aos drives, pastas e arquivos no XP

Em primeiro momento, certifique-se que está acessando a máquina com privilégios de Administrador. Acessando Iniciar => Painel de Controle=> Contas de Usuários. Faça, se necessário for, uma troca de usuário para acessar a Administradora do seu sistema.

A partir da conta Administradora crie uma conta cliente, ou visitante, para que outras pessoas possam continuar acessando o computador normalmente. E não se esqueça de criar uma senha para que só voce acesse a conta Administradora.

Obs.: Caso nao queira passar a acessar a máquina por meio de uma conta administradora, você poderá criar duas clientes, mantendo a Admistradora protegida por senha, ficando uma para você usar, e outra para demais usuários da máquinas e visitantes, utilizar.

Então vamos lá!

No XP Professional

Abra o Windows Explorer e acione Ferramentas/Opções de Pasta e ponha em primeiro plano a guia Modo de Exibição. Na caixa Configurações Avançadas, desligue a alternativa Usar Compartilhamento Simples de Arquivo. Agora, no volume NTFS, clique com o botão direito num drive, pasta ou arquivo e escolha Propriedades. Na janela que se abre, aparece a orelha Segurança. Clique em Adicionar e navegue nos comandos para atribuir direitos a usuários ou a grupos de usuários. Essa tarefa, típica de administradores de rede, requer algum treinamento. É preciso combinar adequadamente as negações e permissões. A opção Permitir tem precedência sobre Negar. Portanto, a melhor estratégia é desabilitar Permitir em vez ativar Negar. Deve-se ainda levar em conta o nível do usuário — administrador ou usuário comum.

No XP Home

O sistema de segurança é mais resumido. O uso do compartilhamento simples é padrão. Somente arquivos e diretórios dentro de Meus Documentos podem ser marcados como privados — ou seja, de acesso restrito. Para fazer essa marcação, clique com o botão direito na pasta ou arquivo, escolha Propriedades e Compartilhamento. Também é possível atribuir permissões a outras pastas do computador. Mas para isso é necessário iniciar o micro em Modo Seguro (F8 durante a inicialização) e entrar no sistema como administrador. Nesse modo, a orelha Segurança aparece na tela Propriedades, assim como no XP Professional.

Font info.abril

É isso ai amigos, vocês poderão utilizar contatos ou o fórum, para expor dúvidas...

Até a próxima amigos!

Twitter sofre ataque e causa transtornos a usuários

O Twitter foi alvo de ataques nesta terça-feira. Links aparentemente inofensivos estão forçando os navegadores a abrirem novos sites e avisos de sistema sem a autorização dos usuários. Basta que as pessoas passem o mouse sobre a mensagem contaminada, sem a necessidade de clicar no texto. De acordo com a empresa de segurança Sophos, o problema está em uma falha de programação que possibilita a inserção de códigos maliciosos no serviço.

O especialista de segurança Graham Cluley afirma que vários usuários do Twitter estão se aproveitando da vulnerabilidade para “brincar” com seus seguidores. “Alguns deles estão apenas se divertindo, mas o potencial para cometer crimes é óbvio”, aponta. Ele teme que os links sejam utilizados em esquemas de roubo de senhas e dados pessoais.

No momento, a única forma segura de utilizar o serviço é por meio de aplicativos em celulares, além de plug-ins específicos para navegadores.

Atualização: a equipe do microblog afirmou que a falha de segurança foi parcialmente corrigida. Um novo update deve acontecer nas próximas horas para resolver o problema.

Usuários mais avançados do micro blog como o pessoal do @webdicas @olhardigital, entre outros postaram dicas de como se proteger dos ataques, desabilitando o JavaScript do navegador, utilizando o serviço a partir de um despositivo móvel e outra orientação postada também foi acessar o serviço a partir de clientes como Twhril, Tweetdeck, Echofon.

Deixe nos comentários sua experiência com o transtorno caso tenha sido vítima!

Cordial abraço, até a próxima!

Font Veja

Câmera do tamanho de uma unha tira fotos de verdade

Interessante né?

O criador desta minúscula câmera cometeu dois erros. Um: ela é estilizada como uma Lomográfica Olho de Peixe, mas não tira foto Olho de Peixe. Dois: ela não está à venda ainda, e eu exijo ter dez.

Segundo o criador Francesco Capponi, esta pequena câ mera funciona mesmo, sendo capaz de tirar fotos como esta ao lado. Beleza, não tem comparação como uma lomográfica, mas o pequeno tamanho é mesmo impressionante.

mera funciona mesmo, sendo capaz de tirar fotos como esta ao lado. Beleza, não tem comparação como uma lomográfica, mas o pequeno tamanho é mesmo impressionante.

Font GIZMODO

Até a próxima amigos!

'Vírus' atacou utilizando links falsos no Twitter banda Restart

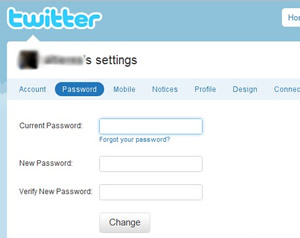

Os vírus que se espalharam no Twitter na segunda-feira (6) e nesta terça-feira (7) usando uma notícia falsa da morte do vocalista da banda Restart Pe Lanza e uma promessa de fotos da Sabrina Sato nua comprometem apenas a conta do Twitter. Como o sistema do computador não é alterado, basta trocar a senha da conta e limpar o cache do navegador web para resolver o problema.

Os vírus que se espalharam no Twitter na segunda-feira (6) e nesta terça-feira (7) usando uma notícia falsa da morte do vocalista da banda Restart Pe Lanza e uma promessa de fotos da Sabrina Sato nua comprometem apenas a conta do Twitter. Como o sistema do computador não é alterado, basta trocar a senha da conta e limpar o cache do navegador web para resolver o problema.As mensagens, publicadas automaticamente na conta dos usuários afetados, falam sobre a apresentadora de TV e o membro da banda. Uma delas é: "#octanefx como Sabrina Sato tem coragem de sair pelada assim?". A brecha usada pelos códigos maliciosos já foi corrigida. O problema estava na página de pesquisa de recursos para programadores de aplicativos do Twitter. No entanto, os vírus coletavam a informação de auten

ticação da vítima ao site (cookie).

ticação da vítima ao site (cookie).Como não é possível saber se esses dados foram armazenados permanentemente ou não, trocar a senha e limpar o cache do navegador é recomendado. Para trocar a senha no Twitter Faça login no Twitter. Clique em Settings e então na aba Password. Insira sua senha atual e depois digite duas vezes a senha nova.

Para limpar o cache do navegador web

O cache é um depósito de informações que o navegador acessou e deixou no computador. Alguns antivírus colocaram o código malicioso do vírus em sua base de dados, o que significa que o arquivo malicioso pode ser detectado nas pastas de cache do navegador. Para garantir que isso não aconteça e eliminar todos os arquivos envolvidos com o ataque, basta seguir esses passos, dependendo do seu navegador. Depois de limpar o cache e os cookies, talvez você tenha de refazer o login em sites que você pediu para ser “lembrado”.

Internet Explorer

Clique em Ferramentas e, então, em Opções da Internet. Na parte da janela com o título Histórico de navegação (no centro da aba Geral), clique em Excluir. Deixe marcadas as opções Arquivos de Internet Temporários e Cookies. Em seguida, clique em Excluir.

Mozilla Firefox

Mozilla FirefoxLimpeza de cache no Mozilla Firefox. Limpeza de cache no Mozilla Firefox. (Foto: Reprodução) Clique em Ferramentas e escolha a opção Limpar histórico recente. Na janela que segue, marque pelo menos as opções Cache e Cookies. Certifique-se de que Tudo está selecionado na parte superior da janela. Clique em Limpar agora.

Google Chrome

Clique no ícone de uma chave (“ferramenta”) presente no canto superior direito. Um menu vai aparecer. Selecione Opções. Na aba Configurações avançadas, clique no botão Limpar dados de navegação. Na janela que segue, marque pelo menos as opções Limpar dados de navegação, Esvaziar o cache e Excluir cookies e outros dados de site. Em Apagar dados deste período, marque Tudo. Clique em Limpar dados de navegação. Você também pode utilizar o programa CCleaner para limpar o cache de todos os navegadores.

Eh isso mesmo meninas, se foram vítima, tah dado a dica... façam um comentário falando sobre...

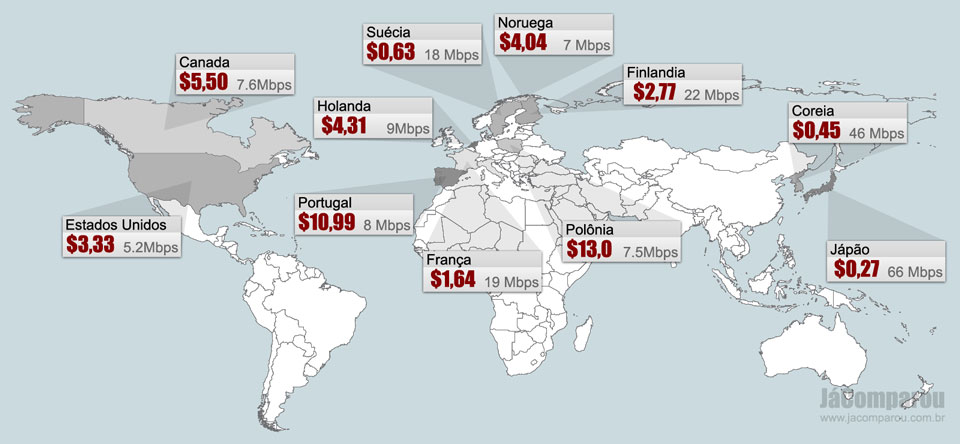

Velocidade da internet nos países pelo mundo

O mapa acima representa os países com internet mais barata do mundo, no gráfico podemos ver quanto é o custo médio mensal e sua respectiva velocidade.

O Brasil, infelismente nem chega a entrar na lista. E é surpreendente a comparação que pode ser feita com a internet no Brasil, já que na capital mineira Belo Horizonte pagaria-se R$ 50,00 em média por uma conexão de 2 Mbps. A coisa se agrava para as pequenas e médias localidades que não tema acesso a um seviço como o Velox, e é obrigado a utilizar outros meios alternativos de conexão, muito mais caros e muito falho e lento, sujeito a constantes percas temporárias de conexão e uma constante variação de velocidade. Enquanto nossos vizinhos de portugal pagam 17 reais por uma conexão de 8 Mbps.

O valor fica ainda mais absurdo quando vemos que no Japão o valor pago é de menos de um real por uma internet de 66 Mbps e nos Estados Unidos o valor fica em torno de 8 reais pela conexão de 5.2 Mbps.

É onde vemos que o Brasil ainda tem muito o que crescer, acompanhado do mau uso da lenta e cara internet que é a nós dispobilizada.

Para a melhor comparação e entendimento use o conversor de moedas do Banco Central.

Fazer o quê né amigos??? Fiquem a vontade para fazerem um comentário com um breve relato da sua conexão e forma de acesso a internet!

Font zoomdigital.com.br

Onde os computadores perdem suas almas

A intenção de países desenvolvidos em enviar computadores para regiões pobres é que eles sejam de algum benefício para a população, mas infelizmente nem sempre este é o caso: muitas vezes, eles simplesmente são abandonados, até servirem como fonte de metais para revenda.

O New York Times fez uma série de fotos

sobre o que eles chamam de "cemitério global para computadores mortos". É uma vala enorme de partes elétricas em Gana, na África, com pilhas onde os habitantes locais procuram por metais como cobre, bronze, alumínio e zinco para revender. Além dos problemas de se trabalhar em um lixão, o "cemitério" ainda tem alta concentração de componentes químicos tóxicos como chumbo, cádmio e PCB.

sobre o que eles chamam de "cemitério global para computadores mortos". É uma vala enorme de partes elétricas em Gana, na África, com pilhas onde os habitantes locais procuram por metais como cobre, bronze, alumínio e zinco para revender. Além dos problemas de se trabalhar em um lixão, o "cemitério" ainda tem alta concentração de componentes químicos tóxicos como chumbo, cádmio e PCB.A Infratec recomenda ver todas as 16 fotos, com mais detalhes sobre o assunto, e ver como o que era para ser um presente pode afetar uma população de forma completamente imprevista.

Link Para as fotos no New York Times

Font GIZMODO brasil

Exponha sua opinião, e comente a postagem. Abraço amigos!

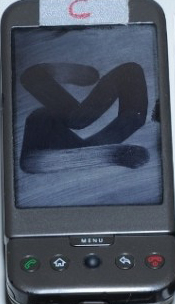

Marcas dos dedos na tela do celular podem expor senhas de usuários

As marcas de dedos deixadas nas telas dos celulares sensíveis ao toque podem ser usadas para capturar dados dos usuários, segundo um estudo publicado pela Universidade da Pensilvânia.

De acordo com o texto, as manchas de óleo deixadas pela pele humana na tela podem indicar as áreas mais usadas e a ordem em que foram tocadas.

Usando fotografias feitas em condições ideais (de iluminação e ângulo da câmera) com aumento no contraste, os pesquisadores foram capazes de adivinhar a senha padrão para telefones que roda o sistema operacional Android em 68% das tentativas – o padrão foi identificado pelo menos parcialmente em 92% dos testes nessas condições. Foram usados no estudo os modelos HTC G1 e Nexus One.

Usando fotografias feitas em condições ideais (de iluminação e ângulo da câmera) com aumento no contraste, os pesquisadores foram capazes de adivinhar a senha padrão para telefones que roda o sistema operacional Android em 68% das tentativas – o padrão foi identificado pelo menos parcialmente em 92% dos testes nessas condições. Foram usados no estudo os modelos HTC G1 e Nexus One.

No experimento com piores condições, com fotografias de ângulos piores, os padrões de senhas foram identificados parcialmente em 37% das vezes e totalmente em 14%. Na análise, os pesquisadores identificaram que tentar limpar a sujeira da tela na roupa, por exemplo, não elimina as marcas que entregam as senhas.

É isso ai...fique de olho! até a proxima amigos!

Font G1 Tecnologia

Hacker faz caixas eletrônicos 'cuspirem' dinheiro remotamente

Os equipamentos também podem ser abertos com chaves comuns. Especialista demonstrou as vulnerabilidades em Las Vegas, na Black Hat.

Os equipamentos também podem ser abertos com chaves comuns. Especialista demonstrou as vulnerabilidades em Las Vegas, na Black Hat.

O pesquisador também demonstrou um problema em caixas da Triton Systems. Ele conseguiu ac

essar as partes internas do equipamento usando uma chave padrão que pode ser facilmente comprada. Com isso, foi possível conectar um dispositivo USB e instalar um software malicioso no caixa eletrônico, capaz de roubar dados de cartões, senhas, e, claro, roubar o dinheiro. A Federação Brasileira de Bancos (Febraban) informou que desconhece a existência de caixas eletrônicas dessas marcas no mercado brasileiro.

essar as partes internas do equipamento usando uma chave padrão que pode ser facilmente comprada. Com isso, foi possível conectar um dispositivo USB e instalar um software malicioso no caixa eletrônico, capaz de roubar dados de cartões, senhas, e, claro, roubar o dinheiro. A Federação Brasileira de Bancos (Febraban) informou que desconhece a existência de caixas eletrônicas dessas marcas no mercado brasileiro.'Dillinger'

Apesar de nenhum detalhe técnico ter sido publicado, a demonstração de Jack foi cancelada na conferência Black Hat do ano passado porque as brechas ainda não haviam sido corrigidas.

Para realizar os ataques, o especialista criou um programa chamado Dillinger – nomeado em homenagem ao famoso ladrão de bancos dos Estados Unidos da década de 30. Jack também colocou adesivos sobre as marcas dos caixas eletrônicos com o intuito de não revelar os fabricantes. Mas a audiência conseguiu facilmente identificar a marca da Tranax piscando na tela. A Triton revelou que era a fabricante do outro equipamento.

Segundo o especialista, um criminoso pode ser capaz de discar números de telefone aleatoriamente – uma prática conhecida como “war dialing” – para encontrar caixas eletrônicos, bem como varrer os IPs da internet. Ele disse que os caixas eletrônicos “atendem” as chamadas e as solicitações da rede de uma maneira específica, permitindo que hackers identifiquem um equipamento vulnerável.

Embora apenas duas fabricantes tenham sido envolvidas na demonstração, Jack informou que não é difícil encontrar outras falhas semelhantes. “O simples fato é que as empresas que fabricam esses equipamentos não são a Microsoft. Elas não têm 10 anos de ataques contínuos contra elas”, disse o pesquisador de segurança para a audiência de sua apresentação. No início do ano passado, um vírus foi encontrado em caixas eletrônicos da Diebold, que é líder no mercado nacional. A praga tentava interferir com transferências bancárias americanas, ucranianas e russas. Não há registro desses ataques no Brasil; aqui, criminosos usam um dispositivo chamado Robocop para transmitir dados roubados via rede sem fio.

Font G1 Tecnologia

É isso ai amigos até a próxima! Participem com seus comentários!

Sua senha é segura o suficiente?

Hoje em dia na internet nós somos obrigados a usar senhas para acessar tudo quanto é site: Orkut, MSN, Twitter, Facebook. Sem contar o site do banco, ambientes seguros, o computador do trabalho e outras atividades que realmente precisam ter a segurança da informação garantida. E você já se perguntou se sua senha é segura o suficiente?

O site How Secure Is My Password? responde esta pergunta. Nele você digita sua senha e o site calcula um tempo estimado para que um hacker usando um computador doméstico levaria para descobrir sua senha.

Se o resultado for na casa dos minutos/horas/dias, cuidado: sua senha provavelmente é muito fácil de ser descoberta.

Algumas dicas de como ter uma senha segura é construir a mesma usando:

- No mínimo 8 caracteres.

- Usar letras e números.

- Letras maiúsculas e minúsculas.

- Caracteres especiais se possível (como: ?!#@$*%).

Font DicasWeb

Banda larga no Brasil é cara, lenta e restrita, avalia Idec

O brasileiro paga caro pela internet e não recebe as informações corretas sobre o serviço que é oferecido. Essa é a conclusão de uma pesquisa do Instituto Brasileiro de Defesa do Consumidor (Idec), que comparou o preço e a qualidade da banda larga em seis capitais brasileiras. “A internet no Brasil é cara, lenta e restrita”, ressaltou Estela Guerrini, advogada do Idec, responsável pela pesquisa. Na visão do instituto, a concorrência “quase inexistente” é a principal vilã para os preços da banda larga no mercado brasileiro.

Para ter internet rápida em casa, o brasileiro paga em média US$ 28 por mês, valor que chega a 4,58% da renda per capita no país, segundo o Idec. Nos EUA, o valor é de apenas 0,5% da renda per capita dos americanos e, na França, é de 1,02%. Além disso, apesar de pagar caro, o consumidor brasileiro não recebe um bom serviço. Segundo levantamento recente realizado pela empresa americana Akamai, a velocidade de tráfego da internet brasileira é uma das mais lentas do mundo.

A pesquisa mostra que a velocidade média é de pouco mais de um megabit por segundo (Mbps), 93% menor que a velocidade média da Coreia do Sul, líder do ranking. Além disso, 20% das conexões no Brasil têm velocidade inferior a 256 quilobits por segundo (Kbps), o que passa ao largo da velocidade mínima estabelecida pela União Internacional de Telecomunicações (UIT), entre 1,5 Mbps e 2 Mbps.

O Idec aponta ainda diversas deficiências de qualidade na prestação do serviço aos clientes. A principal queixa do órgão de defesa do consumidor é em relação à variação da velocidade, pois a maioria das empresas só se compromete a entregar um percentual mínimo de conexão. Segundo o Idec, o site e o Serviço de Atendimento ao Consumidor (SAC) da Ajato, por exemplo, nada falam sobre o problema. E o contrato prevê que a operadora não se responsabiliza pelas diferenças de velocidade em decorrência de fatores externos.

saiba mais

Na Net, o site e o SAC nada falam sobre variação de velocidade. Mas o contrato prevê que a velocidade máxima ofertada em cada uma das faixas é de até 10% da indicada. No caso da Telefonica, o site não fala sobre variação de velocidade e o SAC informa que a velocidade pode variar. O contrato, por outro lado, prevê que as velocidades estão sujeitas a variações.

O site da GVT não informa sobre variação de velocidade. O SAC informa que há pouca variação de velocidade e o contrato prevê que algumas velocidades máximas são garantidas apenas para o acesso à rede da GVT. A Oi, segundo o Idec, também não dá informações sobre variação de velocidade no site da empresa. Seu SAC informa que a velocidade é sempre a mesma, em qualquer horário, e o contrato, por outro lado, prevê que as faixas de velocidade não são garantidas.

Outro lado

Procurada, a GVT informou que sua proposta de valor é oferecer “o melhor custo-benefício do mercado”. A Telefônica informou que “tem compromisso com a garantia da qualidade na oferta e prestação do serviço de banda larga, seja com a marca Speedy, seja com a marca Ajato”. A Oi informou que “os custos incorridos na prestação do Oi Velox (...) são diferenciados por localidade”. Já a Net disse que “garante em contrato o mínimo de 10% da velocidade contratada, e não apenas 10%”.

Font G1.com

Fale sobre o desempenho da sua internet! Utilize o fórum da Infratec Soluções...

Até a próxima amigos!

Window Phone: a previsão do tempo na palma da mão

Foi partindo desse conceito que ele desenvolveu os primeiros esboços do Window Phone - ou Telefone Janela, numa tradução literal. Trata-se de um dispositivo em formato similar ao de um aparelho celular, mas com uma tela sensível ás interações com o ambiente.

|  |

Imagens: Seunghan Song

A placa de vidro é similar à de uma fina tela de OLED. Seu diferencial fica por conta da maneira como a informação é exibida. Por exemplo: em um dia chuvoso a tela simula as gotas d’água no vidro de uma janela, dando a impressão que você está olhando através de uma.

Já em um dia nublado ou com neve, o visor fica embaçado, da mesma maneira que ficaria caso o vidro estivesse exposto à referida condição climática que ele ilustra. Como funções complementares, o aparelho exibiria ainda a temperatura atual e funcionaria como um aparelho celular, permitindo ao usuário enviar e receber ligações e mensagens de texto.

|  |

Imagens: Seunghan Song

Outro atrativo fica por conta de uma função que permite ao utilizador “embaçar” a tela de vidro com um sopro e, posteriormente, escrever sobre ela. A mensagem escrita na superfície suada pode ser enviada da mesma forma para os seus contatos.

|  |

Imagens: Seunghan Song

Tirando a ideia do papel: como poderia funcionar?

Infelizmente, essa belíssima ideia e design ainda não saíram do papel. E, muito provavelmente, para que o conceito se transforme em realidade, será preciso fazer algumas adaptações. Repare, por exemplo, que não há nenhum espaço para a bateria ou chip, por exemplo.

Dessa forma, precisamos levar em consideração que seria preciso um suporte para essa tela na parte de baixo ou mesmo na parte traseira, como acontece com a maioria dos aparelhos. Já no quesito tela estamos muito próximos a essa possibilidade.

No mês de maio a Sony anunciou uma tela OLED com espessura inferior a de um fio de cabelo. Com apenas 0.03 mm, ela é praticamente uma tela com luz própria. Por isso, ela não precisa de luz de fundo ou lateral (backlight ou sidelight), ocupando assim menos espaço.

A sensibilidade da tela já não é mais nenhum problema, muito pelo contrário. Uma das principais tendências da indústria em celulares e tablets são as telas touch. Uma tela como a deste modelo conceitual, por exemplo, se encaixaria perfeitamente nesta nova tendência.

Utilidade limitada?

Tudo é muito bonito e o conceito é realmente diferenciado. No entanto, na prática, é difícil imaginar que um celular como este possa agregar tantas funções quanto os aparelhos mais modernos disponíveis no mercado.

Por suas características, é muito provável que o preço não seja dos mais baixos e, no final das contas, a quantidade de opções pode não justificar um custo tão elevado. Por outro lado, para aqueles usuários que estão dispostos a pagar mais por um aparelho com visual bonito e, por que não dizer, quase exclusivo, trata-se de uma bela aposta.

O que você achou do design do Window Phone? Acredita que as funcionalidades desta tecnologia teriam espaço junto aos consumidores? Comente e participe com a sua opinião sobre este modelo.

Font baixaki

Como proteger a sua privacidade no PC e na internet?

Privacidade. Com o sucesso das redes sociais junto ao público, é uma facilidade cada vez maior em se obter os mais variados tipos de informação na rede mundial de computadores, poucas palavras foram tão debatidas ao longo dos últimos anos.

Até que ponto é possível controlar a exposição de informações pessoais e se proteger de usuários mal-intencionados? Especialistas em informação na rede divergem ao apontar os limites para essa invasão. Se por um lado muitas das informações disponíveis são preenchidas pelos próprios usuários, por outro não há como ter certeza de que maneira esses dados serão utilizados e, ainda pior, nas mãos de quem poderão cair.

Pensando nisso, segue algumas dicas para você não entregar suas informações confidenciais com facilidade para qualquer um que navegue na rede, garantindo um pouco mais de privacidade, até onde isso for possível.

Diga

-me com quem andas e te direi quem és

-me com quem andas e te direi quem ésNo Brasil, o Orkut é disparado a rede social com maior número de usuários. Desde a sua chegada ao país, o site conquistou o público e se tornou sinônimo de rede social. Por conta disso, acabou se tornando natural que muitos usuários encontrassem em suas páginas uma grande possibilidade para fazer novas amizades. No entanto, da mesma maneira como é fácil encontrar informações e perfis completos de outros usuários, você também fica exposto a milhões de pessoas e, dependendo da informação que você disponibilize em sua página pessoal, pode encontrar problemas futuros. Um exemplo simples: pode parecer inocente o fato de você tornar público o número do seu celular, mas nas mãos de uma pessoa mal-intencionada seu número pode virar motivo para um trote e você pode acabar se tornando vítima de um falso sequestro - modalidade em que os bandidos dizem ter como refém uma pessoa conhecida sua. A regra, em casos como esse, é o bom senso. Por isso, evite divulgar informações que possam comprometê-lo futuramente. Números de telefone, endereços que deixem claro onde você mora e estuda ou a exata localização para onde você está indo podem transformá-lo na isca perfeita para assaltantes.

Outro problema recorrente acontece nos depoimentos. Muitos usuários costumam repassar mensagens confidenciais como depoimentos, colocando a informação “não aceitar” no título para que o destinatário não autorize a publicação. Tenha em mente que ao fazer isso você está colocando uma informação confidencial nas mãos de outra pessoa, mas a responsabilidade continua sendo única e exclusivamente sua. Em casos como esse, evite o Orkut e use o email.

Uma imagem vale mais do que mil palavras

Um dos usos mais comuns nas redes sociais é a postagem de fotos. Muitas pessoas têm no Orkut, no Facebook ou em qualquer outra rede uma referência em hospedagem de imagens. A

ssim, na hora de enviar as fotos para o site, além daquelas inofensivas podem surgir outras em poses menos comportadas ou mesmo com conteúdo erótico. Saiba que uma vez que elas forem publicadas, ficam disponíveis para que outros possam copiá-las e utilizar de diversas maneiras.

ssim, na hora de enviar as fotos para o site, além daquelas inofensivas podem surgir outras em poses menos comportadas ou mesmo com conteúdo erótico. Saiba que uma vez que elas forem publicadas, ficam disponíveis para que outros possam copiá-las e utilizar de diversas maneiras.Assim, não estranhe se surgirem montagens ofensivas ou mesmo as imagens forem parar em sites de conteúdo adulto. Não durma no ponto e tenha cuidado ao revelar imagens de sua intimidade. A melhor maneira de controlar a proliferação delas pela rede é justamente evitando a publicação. Se alguém sacanear você, pode até ser possível reverter a situação, mas o estrago feito à sua imagem e à sua moral pode ser irreparável. Outra vez, vale o alerta: bom senso nunca é demais.

Se você compartilha um computador com outras pessoas e não quer que elas vejam parte do conteúdo guardado, a melhor maneira de se proteger é criar senhas para as suas pastas confidenciais. Como medida complementar, crie uma conta de usuário para cada uma das pessoas que utiliza o PC. Proteja seus arquivos e evite dores de cabeça!

Evite deixar arquivos com códigos bancários, senhas de sites ou número de documentos em pastas de fácil acesso ou sem nenhuma proteção. Tome cuidado também com as senhas utilizadas durante a navegação. Evite memorizar endereços de login e senhas e desative a opção de autocompletar nos campos de formulário.

Por fim, não se esqueça de limpar o histórico de navegação antes de desligar o PC.

Mensageiros e emails

Você ofenderia alguém em um documento e o registraria em cartório? Muito provavelmente não. Pois saiba que ao escrever uma ofensa em um email, sua correspondência poderá servir como prova em um processo judicial. Isso não significa que você p

recise escrever sempre numa linguagem formal, mas use o bom senso. Segurança nunca é demais! Não escreva informações confidenciais para pessoas desconhecidas e não envie em uma mensagem nada que você não diria pessoalmente para outra pessoa. Em mensageiros, a regra é a mesma.

recise escrever sempre numa linguagem formal, mas use o bom senso. Segurança nunca é demais! Não escreva informações confidenciais para pessoas desconhecidas e não envie em uma mensagem nada que você não diria pessoalmente para outra pessoa. Em mensageiros, a regra é a mesma.Além disso, evite adicionar pessoas que você não conhece ou não sabe qual é a procedência. Perfis falsos são um verdadeiro convite para que bandidos virtuais tenham acesso a informações confidenciais suas, seja de maneira automática ou mesmo através de uma conversa na qual a pessoa finge estar interessada em informações suas, como trabalho por exemplo, para se aproveitar e obter outros dados confidenciais.

Você já foi vítima de algum golpe ou passou por algum constrangimento na internet em razão de informações divulgadas de maneira inocente em uma rede social? Que outras medidas você adota para se precaver de incômodos virtuais? Participe deixando o seu comentário, ou utilize nosso fórum.

font Baixaki

Pesquisa diz que quase 90% dos brasileiros acessam redes sociais

ase 90% dos usuários, seguido Itália, Espanha, Japão e os Estados Unidos, com cerca de 70%. Em todo o mundo, os usuários passam 22% de seu tempo em redes sociais. Ainda segundo a pesquisa da Nielsen, o americano gasta mais de 60 horas por mês na internet. Mensalmente, o usuário da internet visita, em média, 2.646 páginas, de 89 domínios e se conecta 57 vezes. Segundo o Centro de Pesquisas Pew, nos Estados Unidos, diariamente 55% dos americanos acessam a rede. Desses, 45% enviam e recebem e-mails, 40% usam para fazer buscas, 30% para ler notícias, 18% para fazer transações no banco, 15% para ver vídeos, 15% para acessar redes sociais, 10% para ler blogs e 5% para jogar games

ase 90% dos usuários, seguido Itália, Espanha, Japão e os Estados Unidos, com cerca de 70%. Em todo o mundo, os usuários passam 22% de seu tempo em redes sociais. Ainda segundo a pesquisa da Nielsen, o americano gasta mais de 60 horas por mês na internet. Mensalmente, o usuário da internet visita, em média, 2.646 páginas, de 89 domínios e se conecta 57 vezes. Segundo o Centro de Pesquisas Pew, nos Estados Unidos, diariamente 55% dos americanos acessam a rede. Desses, 45% enviam e recebem e-mails, 40% usam para fazer buscas, 30% para ler notícias, 18% para fazer transações no banco, 15% para ver vídeos, 15% para acessar redes sociais, 10% para ler blogs e 5% para jogar gamesFonte R7

Até a próxima amigos!

Empresa reconhece falha que apagou créditos no game 'Colheita feliz'

A Mentez, desenvolvedora do “Colheita feliz”, informou por meio do Twitter oficial do jogo, que está ciente dos problemas no jogo e pede desculpas aos usuários, enquanto aguarda a normalização do serviço.

“Atenção, pessoal! Estamos cientes dos bugs ocorridos e informamos que as informações já foram passadas aos desenvolvedores”, diz o post publicado. “Dessa forma, pedimos desculpas pelos transtornos enquanto aguardamos o posicionamento dos desenvolvedores sobre os erros”.

Desde o fim de semana, usuários reclamam de bugs que estariam comprometendo o desempenho no "Colheita feliz" – versão nacional para o Orkut do jogo “Farmville”, famoso aplicativo para Facebook. Os problemas reportados envolvem não atualização e perda de créditos e itens, entre outras falhas que vêm causando transtornos aos jogadores.

Twitter Colheita FelizUsuários reclamam no Twitter. (Foto: Reprodução)

Usuários que gastam dinheiro com o jogo estão pensando em processar a desenvolvedora visto que os problemas teriam começado há três dias, mas até agora não receberam informações da Mentez sobre o que está acontecendo.

No Twitter, muitos usuários também estão reclamando da confusão gerada no game. "@Mentez o que está acontecendo com este aplicativo, que está roubando nossas colheitas?", questionou uma jogadora.

"Quanto tempo vai demorar pras minhas flores e minha carne de burro aparecer?", perguntou outro.

Font G1.com

E-mail com foto de Dunga esconde ameaça, alerta empresa de segurança

Um e-mail com imagem do técnico da Seleção com um olho roxo é um dos recentes golpes que usam a proximidade da Copa do Mundo para roubar dados de internautas.

De acordo com a empresa de segurança McAfee, pesquisadores identificaram um spam com a imagem de Dunga que traz uma ameaça do tipo cavalo de Troia – que, uma vez instalado, permite o acesso de desconhecidos ao computador infectado.

No e-mail, o texto é ilustrado por uma imagem de Dunga com um hematoma no olho esquerdo, depois de supostamente ter sido agredido por torcedores que queriam a convocação de Neymar e Ganso para a Copa. Ao lado da foto, um box convida o internauta a conferir as fotos da falsa notícia.

Segundo os pesquisadores do McAfee Labs, o usuário é direcionado a um endereço hackeado, onde o usuário recebe o arquivo denominado agressao_dunga.exe, que teria as imagens da agressão. No entanto, trata-se de um cavalo de Troia usado para roubar senhas bancárias.

De acordo com recente relatório da McAfee sobre ameaças, o Brasil é o país que mais hospeda conteúdo mal-intencionado na América Latina. A América do Norte continua liderando como a região que mais hospeda conteúdos mal-intencionados.

Outros golpes usando a Copa e a Seleção estão circulando pela web. Um deles oferece uma viagem para a África do Sul com tudo pago. Especialistas em segurança orientam os usuários a desconfiar sempre de promoções e notícias enviadas por e-mail. O ideal sempre é ir até a página da empresa e verificar se a promoção existe mesmo. No caso de notícias, o mais seguro é acessar os portais em que confia.

Fonte G1.com

Utilizando o zamzar para facilitar sua vida!

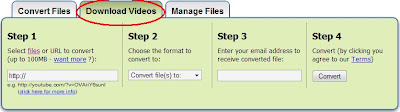

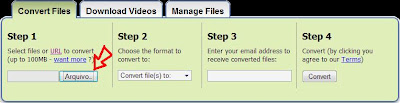

O zamzar.com é uma ferramenta online muito útel e fácil de utilizar, embora nao pareça devido ao seu idioma que está em inglês. Nessa postagem ensinarei como converter arquivos facilmente ex: .docx para .doc, e assim por diante, bem como baixar vídeos da internet ex: youtube. Então se liga nas dicas:

Convertendo aquivos

1- Recomendamos que o arquivo/ficheiro a ser convertido seja ele texto, audio, video, etc. esteja sempre no disco local da máquina. Então vamos começar, a aba Convert Files deverá estar selecionada conforme imagem 1

4- Aparecerá uma tela confirmando o nome do arquivo a extenção do mesmo e o e-mail para envio.(imagem 3), confirme se está tudo correto e confirme.

5- Logo abaixo aparecerá uma barra informando o status do upload do arquivo, espere chegar a 100% e exibir concluído. (Imagem 4)

6- No e-mail, basta você acessar o link conforme imagem 5, e efetuar o download do arquivo

convertido.

Obs.: O aquivo só ficará disponível no link por 24 horas. Vencido esse prazo será necessário efetuar uma nova conversão.

O zamzar, oferece opção de você baixar vídeos de sites como o youtube. Mas você pode extrair também apenas o audio. Vejamos como fazer isso:

A guia Download Vídeos (imagem 6), deve estar selecionada, ou acesse o zamzar por meio do link http://www.zamzar.com/url/